Microsoft Defender es una buena solución antimalware para sistemas Windows; de hecho, para la mayoría de usuarios, se basta y se sobra en la misión de mantener nuestro PC a salvo de aplicaciones maliciosas. Pero, de vez en cuando, también tiene cierta tendencia a volverse un poco loco con elementos totalmente inofensivos: hace tan sólo cuatro meses, por ejemplo, empezó a detectar como potenciales virus tanto Google Chrome como otros navegadores basados en Chromium, así como aplicaciones basadas en Electron.

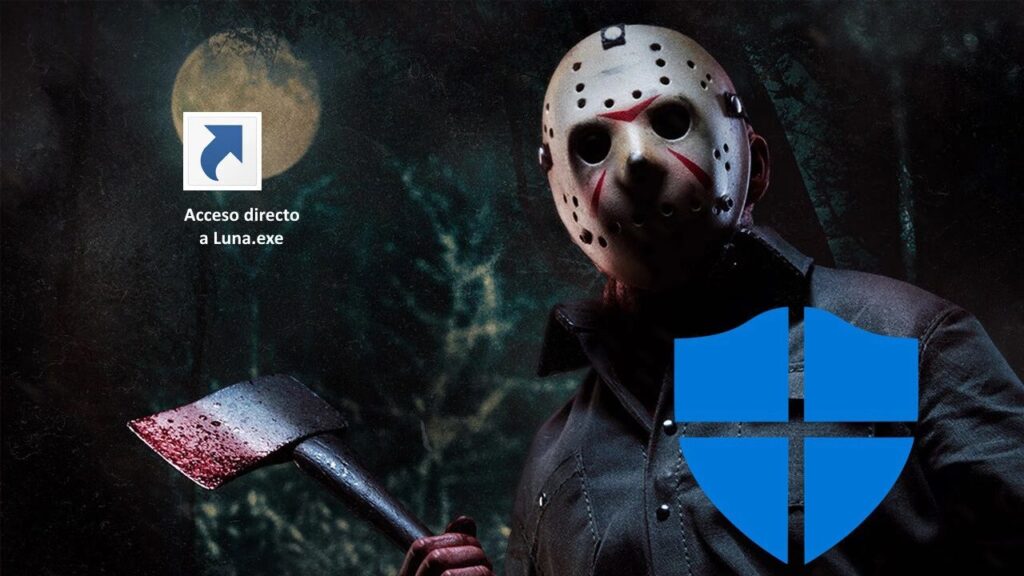

Pues bien, hoy os traemos una noticia similar, pero peor: Microsoft Defender ha empezado a echarle el ojo a los ficheros con extensión *.lnk; es decir, a los accesos directos.

Hace tan sólo unas horas, numerosos administradores de sistemas Windows han empezado a informar de que, tras actualizar las definiciones de malware de Defender (que no actualizan el software como tal, sino el listado de patrones para detectar los nuevos virus que se van detectando), sus sistemas Windows 10 han empezado a dar problemas.

Concretamente, los usuarios habían dejado de tener acceso a las aplicaciones de la Barra de tareas y el Menú de inicio, porque el propio sistema los había borrado. Recordemos que, al fin y al cabo, los accesos directos del Menú de Inicio no son más que ficheros .lnk ubicados en la carpeta *C:\ProgramData\Microsoft\Windows\Start Menu\Programs.

-Así se está solventando el problema (pero también puedes tomar medidas tú mismo)

Aparentemente, el problema fue causado por la actualización KB2267602 de MS Defender. Hasta esta misma tarde, Microsoft no ha identificado cuál de las nuevas reglas introducidas en la última actualización causaba el problema: la regla en cuestión aparece como «Bloquear llamadas a la API de Win32 desde macros de Office» en el Gestor de Configuración y como «Importaciones de Win32 desde código de macro de Office» en Intune.

«La reversión está en curso», aclaran, pero «puede tardar varias horas en completarse» por lo que recomiendan «colocar la regla ASR (de reducción de superficie de ataque) culpable en modo ‘auditoría’ para evitar un mayor impacto hasta que se complete la implementación». Hace sólo 3 horas, actualizaban para avisar de que la compañía estaba «revisando opciones para acelerar la implementación del cambio que contiene la regla revertida».

Si quieres asegurarte de desactivar la regla errónea que nos ocupa y no te manejas con Intune o herramientas similares, puedes introducir los siguientes comandos en PowerShell:

Add-MpPreference -AttackSurfaceReductionRules_Ids 92e97fa1-2edf-4476-bdd6-9dd0b4dddc7b -AttackSurfaceReductionRules_Actions AuditMode